Gérer les permissions dans WordPress devient vite un casse-tête dès qu’on dépasse les besoins basiques d’un simple blog. Entre un rédacteur qui ne doit modifier que certains champs d’un article et un chef de projet qui accède aux contenus uniquement pendant ses heures de travail, les rôles natifs montrent rapidement leurs limites. Heureusement, il est possible de créer un système de permissions granulaires sur mesure qui s’adapte parfaitement aux besoins complexes de vos projets.

Comprendre les limitations du système WordPress natif

WordPress intègre un système de permissions qui fonctionne bien pour les sites classiques, mais qui montre rapidement ses limites dès qu’on sort des sentiers battus. Et c’est là que ça devient intéressant !

Les rôles par défaut : un point de départ insuffisant

WordPress nous propose six rôles prêts à l’emploi : Super Admin, Administrator, Editor, Author, Contributor et Subscriber. En théorie, c’est suffisant pour un blog ou un site vitrine. En pratique ? C’est une autre histoire.

Prenez l’exemple d’une agence web qui gère plusieurs projets. Comment faire quand votre chef de projet doit pouvoir publier des articles mais pas modifier les menus ? Ou quand un client veut accéder uniquement à ses propres contenus ? Les rôles natifs ne permettent pas ce niveau de granularité ; vous êtes obligé de faire des compromis qui ne satisfont personne.

Car au final, ces rôles sont pensés pour un workflow éditorial classique. Ils ne tiennent pas compte des besoins spécifiques des entreprises modernes qui utilisent WordPress comme véritable application métier.

Les capabilities primitives et leurs contraintes

Sous le capot, WordPress fonctionne avec un système de « capabilities » : edit_posts, manage_options, publish_pages, etc. Ces permissions primitives sont binaires – vous les avez ou vous ne les avez pas. Point.

Mais voilà le problème : ces capabilities sont trop larges pour des besoins complexes. La capability « edit_posts » permet de modifier TOUS les articles du site. Impossible de la restreindre à une catégorie spécifique ou à un auteur particulier. C’est comme avoir une clé qui ouvre toutes les portes de l’immeuble alors qu’on ne veut accéder qu’à son bureau !

Et n’oublions pas la rigidité du système : ajouter une nouvelle capability nécessite du développement, et les faire évoluer peut rapidement devenir un cauchemar de maintenance. Les dependencies entre capabilities rendent le tout encore plus complexe.

Pourquoi créer un RBAC custom ?

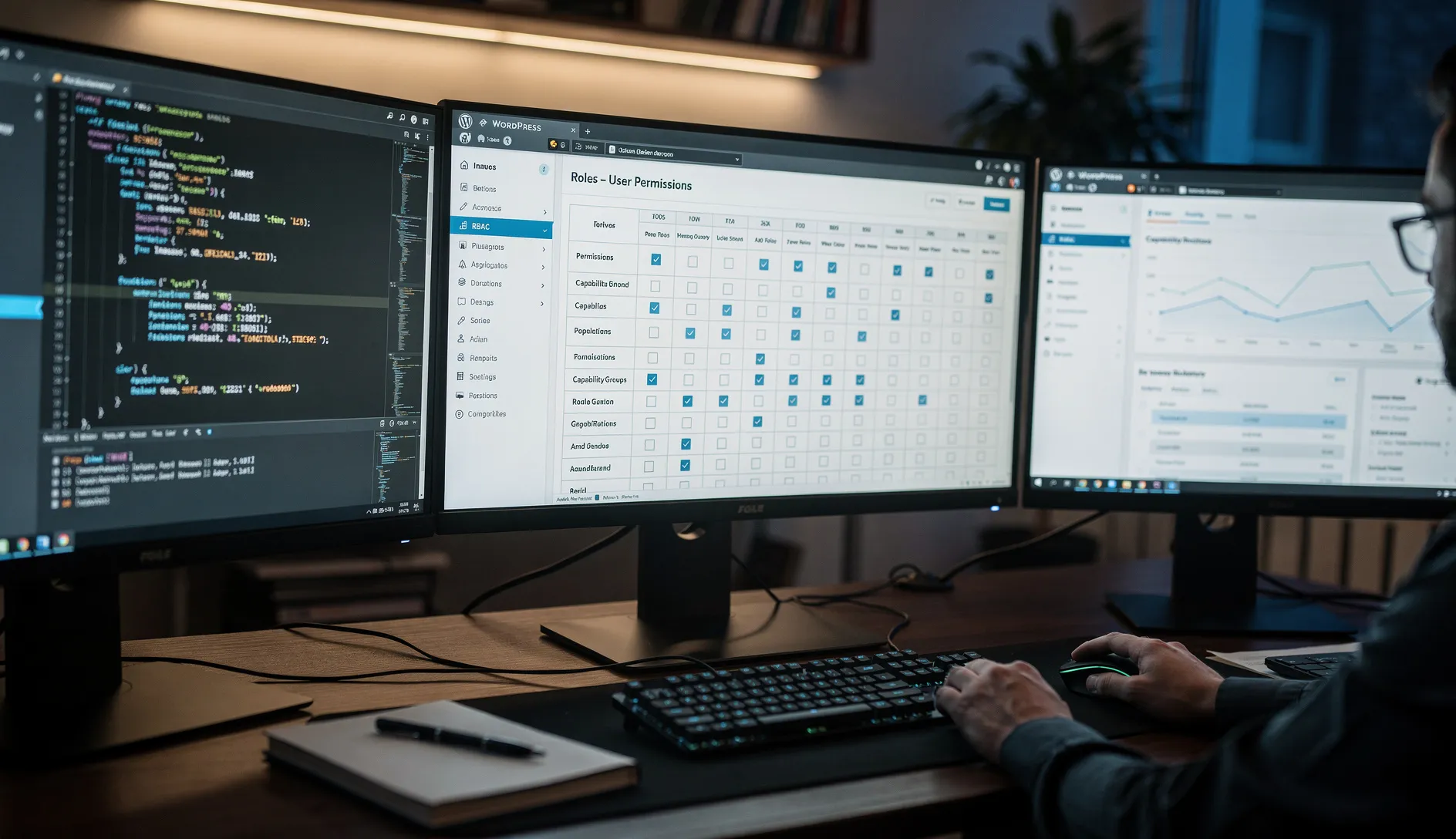

Un système RBAC (Role-Based Access Control) personnalisé résout ces problèmes en apportant trois avantages majeurs : la flexibilité, la granularité fine et l’évolutivité.

La flexibilité d’abord : vous créez exactement les rôles dont vous avez besoin. Un « Gestionnaire produit » qui peut modifier uniquement les fiches produits ? Facile. Un « Modérateur région » limité aux contenus de sa zone géographique ? Pas de souci.

Ensuite, la granularité. Au lieu de permissions binaires, vous définissez des règles métier précises. Par exemple : « peut éditer les événements futurs de sa ville » ou « peut approuver les commentaires sur ses articles uniquement ». C’est ça, la vraie puissance d’un système sur-mesure !

Enfin, l’évolutivité. Votre entreprise grandit ? Vos besoins évoluent ? Votre système de permissions s’adapte sans remettre en question l’architecture existante. C’est particulièrement crucial pour les applications métier où les processus peuvent changer régulièrement.

Architecture d’un système RBAC granulaire

Construire un système RBAC (Role-Based Access Control) custom nécessite une réflexion approfondie sur l’architecture. En effet, contrairement aux capabilities natives de WordPress, nous devons créer une structure modulaire qui permette une évolutivité maximale.

Conception de l’architecture modulaire

Le principe fondamental d’une architecture RBAC robuste repose sur la modularité. Plutôt que de créer un monolithe, nous allons séparer notre système en composants distincts :

class RoleManager {

private $roles = [];

public function createRole($name, $capabilities = []) {

// Logique de création des rôles

}

}

class PermissionManager {

private $permissions = [];

public function addPermission($permission, $context = 'global') {

// Gestion des permissions contextuelles

}

}

Cette approche modulaire nous permet de faire évoluer chaque composant indépendamment. Par exemple, on peut modifier la logique des permissions sans impacter la gestion des rôles.

Séparation des préoccupations : rôles, permissions et contextes

La séparation claire entre rôles, permissions et contextes constitue le pilier de notre architecture. Un rôle n’est qu’un conteneur de permissions ; les permissions définissent les actions autorisées ; et les contextes précisent où ces actions s’appliquent.

class ContextualAccessControl {

public function checkPermission($user_id, $permission, $context = null) {

$user_roles = $this->getUserRoles($user_id);

foreach ($user_roles as $role) {

if ($this->roleHasPermission($role, $permission, $context)) {

return true;

}

}

return false;

}

}

Cette séparation permet une granularité exceptionnelle : un utilisateur peut avoir le droit d’éditer des articles dans une catégorie spécifique, mais pas dans d’autres.

Intégration avec l’écosystème WordPress

L’intégration harmonieuse avec WordPress passe par l’utilisation judicieuse des hooks natifs. Notre système doit s’initialiser au bon moment et respecter les conventions WordPress :

add_action('init', function() {

$rbac = new CustomRBAC();

$rbac->initialize();

});

add_filter('user_has_cap', function($allcaps, $caps, $args, $user) {

// Injection de notre logique custom

return CustomPermissionChecker::instance()->filterCapabilities($allcaps, $user);

}, 10, 4);

Cependant, attention ! Il est crucial de ne pas court-circuiter complètement le système natif. Notre RBAC custom doit plutôt l’enrichir.

Gestion des dépendances et de la hiérarchie

La hiérarchie des rôles et l’héritage des capabilities constituent probablement l’aspect le plus complexe. Un rôle parent doit transmettre ses permissions à ses enfants, tout en gérant les exceptions :

class RoleHierarchy {

private $hierarchy = [];

public function setParentRole($child_role, $parent_role) {

$this->hierarchy[$child_role] = $parent_role;

}

public function getInheritedCapabilities($role) {

$capabilities = $this->getRoleCapabilities($role);

if (isset($this->hierarchy[$role])) {

$parent_caps = $this->getInheritedCapabilities($this->hierarchy[$role]);

$capabilities = array_merge($parent_caps, $capabilities);

}

return $capabilities;

}

}

Cette gestion récursive permet une flexibilité maximale tout en évitant les conflits de permissions. Par ailleurs, pensez à implémenter un cache pour optimiser les performances lors des vérifications répétées.

Implémentation des permissions au niveau des champs

Le contrôle d’accès au niveau des champs représente l’un des défis les plus complexes d’un système de permissions granulaires. En effet, WordPress ne propose pas nativement cette fonctionnalité ; il faut donc créer une couche d’abstraction complète pour gérer finement qui peut voir, modifier ou supprimer chaque champ individuellement.

La première étape consiste à définir des capabilities spécifiques pour chaque champ. Par exemple, pour un champ prix, nous pourrions avoir edit_field_price, view_field_price, et delete_field_price. Cette approche modulaire permet une flexibilité maximale dans l’attribution des droits.

class FieldPermissionsManager {

private static $field_capabilities = [

'price' => ['edit_field_price', 'view_field_price'],

'confidential_notes' => ['view_field_confidential', 'edit_field_confidential'],

'internal_cost' => ['view_field_internal_cost']

];

public static function user_can_access_field($field_name, $action = 'view') {

$capability = $action . '_field_' . $field_name;

return current_user_can($capability);

}

}

Pour les métaboxes WordPress natives, l’hook add_meta_boxes devient notre allié principal. Nous pouvons conditionner l’affichage des métaboxes selon les permissions utilisateur :

add_action('add_meta_boxes', function() {

if (FieldPermissionsManager::user_can_access_field('price', 'edit')) {

add_meta_box('price_metabox', 'Informations tarifaires', 'render_price_metabox', 'product');

}

// Les utilisateurs avec des permissions de lecture seule voient une version non-éditable

if (FieldPermissionsManager::user_can_access_field('price', 'view') &&

!FieldPermissionsManager::user_can_access_field('price', 'edit')) {

add_meta_box('price_readonly', 'Tarifs (lecture seule)', 'render_price_readonly', 'product');

}

});

L’intégration avec Advanced Custom Fields nécessite une approche différente. ACF propose plusieurs filtres que nous pouvons exploiter, notamment acf/prepare_field qui s’exécute avant l’affichage de chaque champ :

add_filter('acf/prepare_field', function($field) {

if (!FieldPermissionsManager::user_can_access_field($field['name'], 'view')) {

return false; // Masque complètement le champ

}

// Si l'utilisateur peut voir mais pas éditer, on rend le champ en lecture seule

if (!FieldPermissionsManager::user_can_access_field($field['name'], 'edit')) {

$field['readonly'] = 1;

$field['disabled'] = 1;

}

return $field;

});

Cependant, masquer un champ côté frontend ne suffit pas ! Il faut impérativement sécuriser côté serveur pour éviter toute manipulation malveillante. L’hook save_post devient critique :

add_action('save_post', function($post_id) {

foreach ($_POST as $key => $value) {

// Vérifie si c'est un champ personnalisé

if (strpos($key, 'field_') === 0 || get_field_object($key)) {

$field_name = str_replace('field_', '', $key);

if (!FieldPermissionsManager::user_can_access_field($field_name, 'edit')) {

// Supprime la donnée de $_POST pour empêcher la sauvegarde

unset($_POST[$key]);

// Log de tentative de modification non autorisée

error_log("Tentative d'édition non autorisée du champ {$field_name} par l'utilisateur " . get_current_user_id());

}

}

}

}, 5); // Priorité haute pour s'exécuter avant les autres traitements

Pour une approche plus robuste avec ACF, nous pouvons également utiliser le filtre acf/update_value qui s’exécute avant chaque sauvegarde de valeur :

add_filter('acf/update_value', function($value, $post_id, $field) {

if (!FieldPermissionsManager::user_can_access_field($field['name'], 'edit')) {

// Retourne la valeur originale, empêchant toute modification

return get_field($field['name'], $post_id);

}

return $value;

}, 10, 3);

Enfin, pour les appels API et les requêtes AJAX, il faut créer une couche de validation supplémentaire. Cela passe par l’interception des requêtes WordPress REST API :

add_filter('rest_prepare_post', function($response, $post) {

$data = $response->get_data();

// Parcourt tous les champs ACF dans la réponse

if (isset($data['acf'])) {

foreach ($data['acf'] as $field_name => $field_value) {

if (!FieldPermissionsManager::user_can_access_field($field_name, 'view')) {

unset($data['acf'][$field_name]);

}

}

$response->set_data($data);

}

return $response;

}, 10, 2);

Cette approche multicouche – frontend, backend, et API – garantit une sécurité optimale tout en offrant une expérience utilisateur fluide et intuitive.

Contrôle d’accès contextuel avancé

Le contrôle d’accès contextuel représente l’évolution naturelle de votre système RBAC : au lieu de permissions statiques, vous créez un environnement dynamique où les droits d’accès s’adaptent automatiquement aux circonstances. Cette approche transforme radicalement la sécurité de votre site WordPress.

Permissions basées sur les conditions temporelles

Les permissions temporelles ajoutent une dimension cruciale à votre système de sécurité. En effet, pourquoi permettre l’accès à certaines fonctionnalités 24h/24 quand vos utilisateurs travaillent uniquement en journée ?

Pour implémenter ce système, créez une classe TemporalPermissions qui étend votre gestionnaire de capabilities existant. Vous pouvez définir des plages horaires (business_hours), des dates spécifiques (project_deadline) ou des périodes récurrentes (monthly_access). La vérification s’effectue en temps réel lors de chaque tentative d’accès :

if (!$this->isWithinAllowedTimeframe($user_id, $capability)) {

return false;

}

Cette méthode s’avère particulièrement utile pour les sites e-learning avec des sessions programmées ou les plateformes de trading qui suivent les horaires des marchés financiers.

Contrôle d’accès géographique et par IP

La géolocalisation et la restriction par IP offrent un niveau de sécurité supplémentaire non négligeable. Votre système peut automatiquement adapter les permissions selon la localisation de l’utilisateur ou son adresse IP.

L’implémentation repose sur l’analyse de $_SERVER['REMOTE_ADDR'] et l’utilisation d’APIs de géolocalisation comme MaxMind. Créez des règles spécifiques : accès complet depuis le siège social, fonctionnalités limitées pour les connexions à distance, blocage de certains pays sensibles.

Attention cependant ! Les proxies et VPN peuvent contourner ces restrictions ; considérez cette méthode comme une couche de sécurité additionnelle, pas comme votre unique protection. Par ailleurs, respectez le RGPD en informant vos utilisateurs de la collecte de données de géolocalisation.

Gestion des permissions dynamiques selon le contenu

Les permissions dynamiques basées sur le contenu révolutionnent l’expérience utilisateur. Au lieu de permissions fixes, vous créez des règles qui s’adaptent automatiquement aux caractéristiques de chaque élément.

Prenez l’exemple d’un site collaboratif : l’auteur d’un article conserve tous les droits sur son contenu, les modérateurs peuvent intervenir selon la catégorie, et les contributions récentes bénéficient de permissions étendues. Implémentez cela via des hooks WordPress :

add_filter('user_has_cap', [$this, 'evaluateContentPermissions'], 10, 4);

Cette fonction analyse le contexte (post_id, post_author, post_status, taxonomies) et ajuste dynamiquement les capabilities. Le résultat ? Un système qui évolue naturellement avec votre contenu sans intervention manuelle.

Audit et logging des accès

Un système d’audit robuste transforme votre sécurité de réactive en proactive. Chaque tentative d’accès – réussie ou échouée – doit être enregistrée avec suffisamment de détails pour reconstituer les événements.

Créez une table permission_audit_log avec les champs essentiels : user_id, capability_requested, context_data, ip_address, timestamp, et result. Mais attention au volume : un site actif peut générer des milliers d’entrées quotidiennes. Implémentez donc une rotation automatique des logs et des seuils d’alerte.

Pour le RGPD, anonymisez les données personnelles après la période de rétention légale. Vous pouvez conserver les statistiques agrégées tout en supprimant les identifiants individuels. Cette approche préserve l’utilité analytique de vos logs sans compromettre la vie privée de vos utilisateurs.